Konfiguracja SAML

W tym artykule dowiesz się, jak skonfigurować logowanie do Xopero za pomocą SAML.

SAML zapewnia bezpieczne logowanie jednokrotne (SSO) poprzez integrację dostawcy tożsamości (IdP) z rozwiązaniem Xopero ONE. Dzięki temu użytkownicy mogą uwierzytelniać się przy użyciu scentralizowanych danych logowania, co jednocześnie gwarantuje kontrolowany dostęp oraz zgodność z przepisami i standardami (compliance).

Przegląd

Integracja IdP z Xopero ONE odbywa się za pośrednictwem protokołu SAML 2.0, co oznacza, że z rozwiązaniem Xopero ONE można zintegrować każdą platformę obsługującą ten standard.

Proces konfiguracji jest prosty i wymaga jedynie podania identyfikatora jednostki (entity ID), adresu URL metadanych (metadata URL), adresu URL odpowiedzi (reply URL) oraz adresu URL wylogowania (logout URL) — przy czym nazwy te mogą się różnić w zależności od konwencji nazewnictwa stosowanej przez konkretną platformę. W niektórych przypadkach wymagane jest również dostarczenie certyfikatu oraz klucza prywatnego.

Konfiguracja

Nie należy testować integracji bezpośrednio w panelu dostawcy tożsamości (np. w portalu Azure), ponieważ spowoduje to zainicjowanie procesu logowania z poziomu panelu IdP.

Poniższa tabela ilustruje konfigurację integracji SAML dla wybranych platform, w tym Auth0, Azure AD, CyberArk, Google, JumpCloud, Okta, oraz OneLogin.

Konfiguracja w Auth0 Konfiguracja w Xopero ONE

Konfiguracja w Auth0

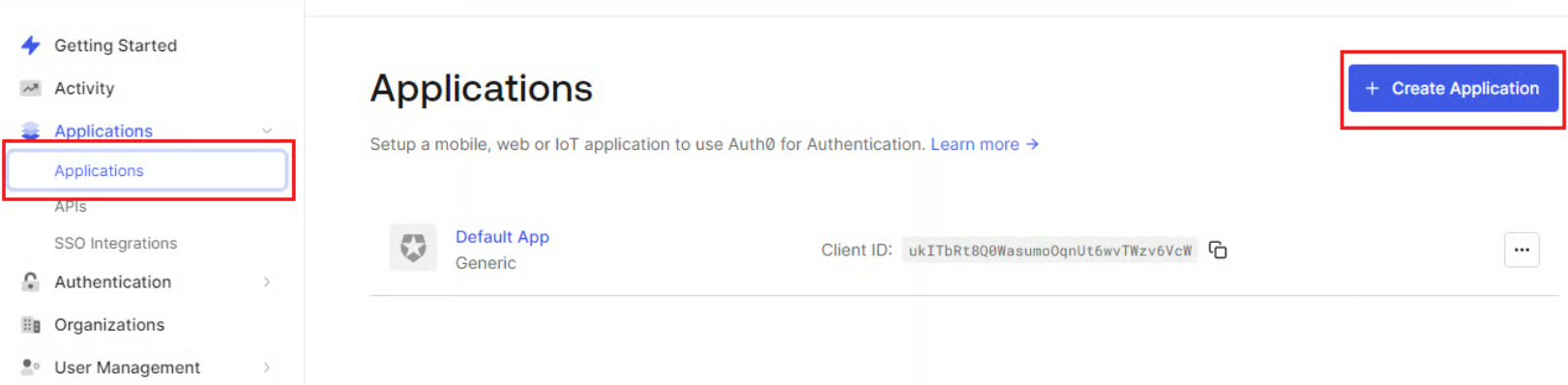

Otwórz swój dashboard w Auth0, przejdź do Dashboard > Applications > Applications, następnie kliknij przycisk Create Application w prawym górnym rogu ekranu.

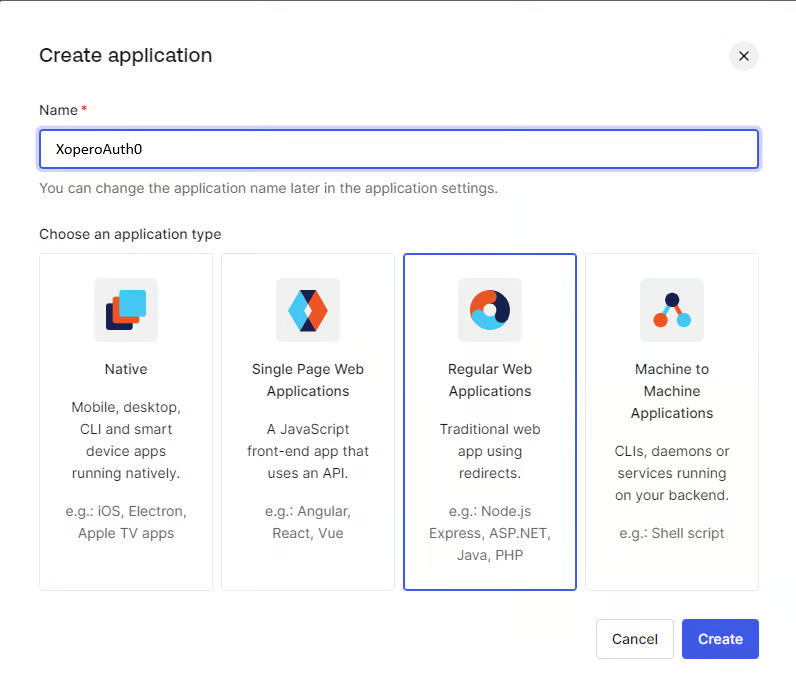

W oknie Create application wprowadź unikalną, własną nazwę aplikacji (w tym przykładzie użyjemy XoperoAuth0), wybierz opcję Regular Web Applications i kliknij Create:

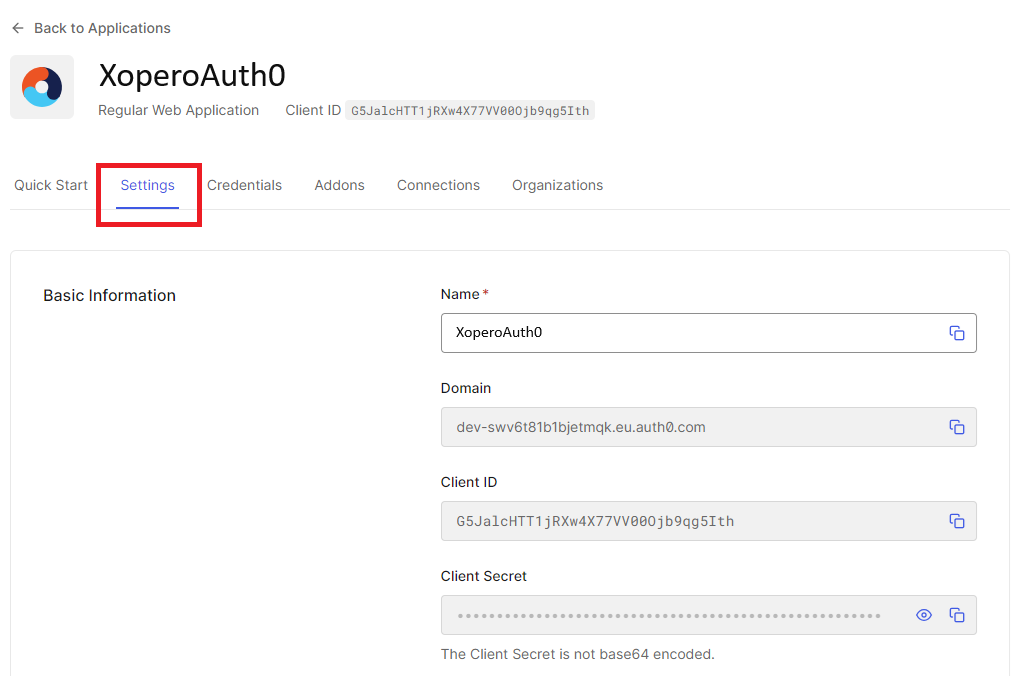

W oknie nowo utworzonej aplikacji przejdź do zakładki Settings , przewiń na sam dół i kliknij Advanced Settings aby rozwinąć.

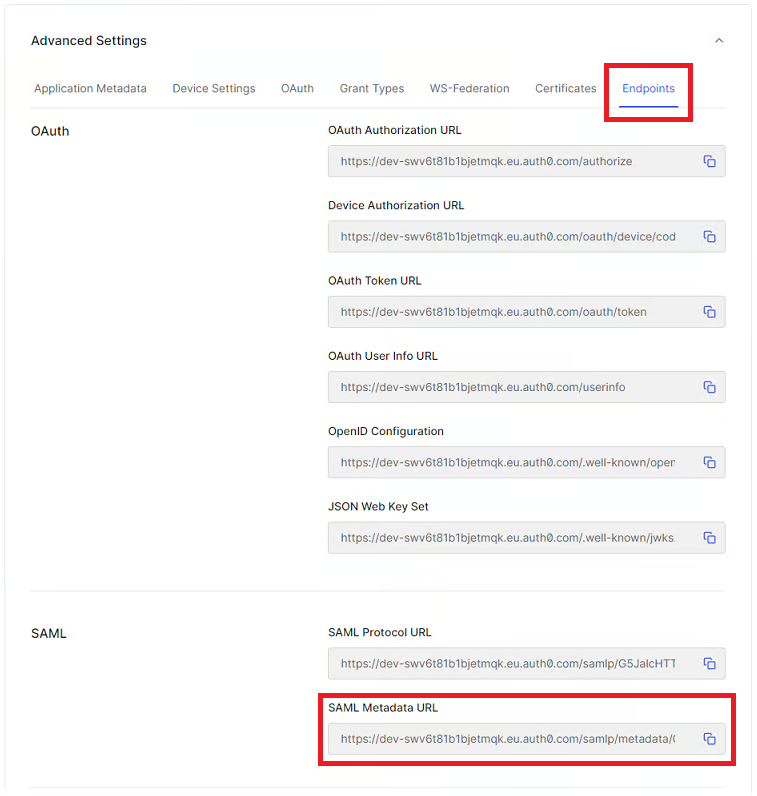

Przejdź do zakładki Endpoints i znajdź sekcję SAML . Skopiuj SAML Metadata URL i zapisz na później — będzie potrzebny do konfiguracji Xopero ONE.

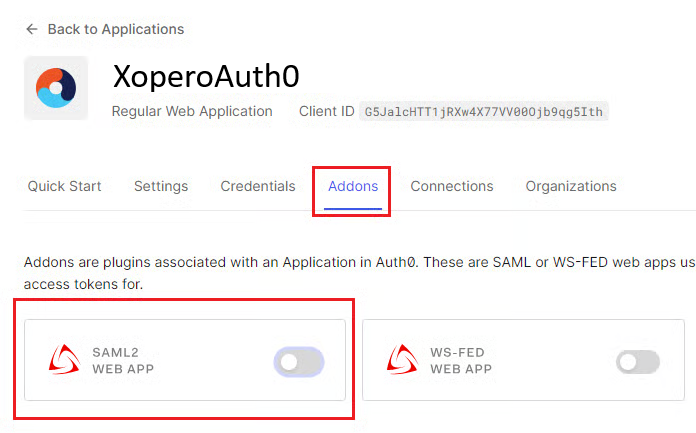

Przewiń z powrotem na górę i otwórz zakładkę Addons następnie przełącz przycisk SAML2 WEB APP.

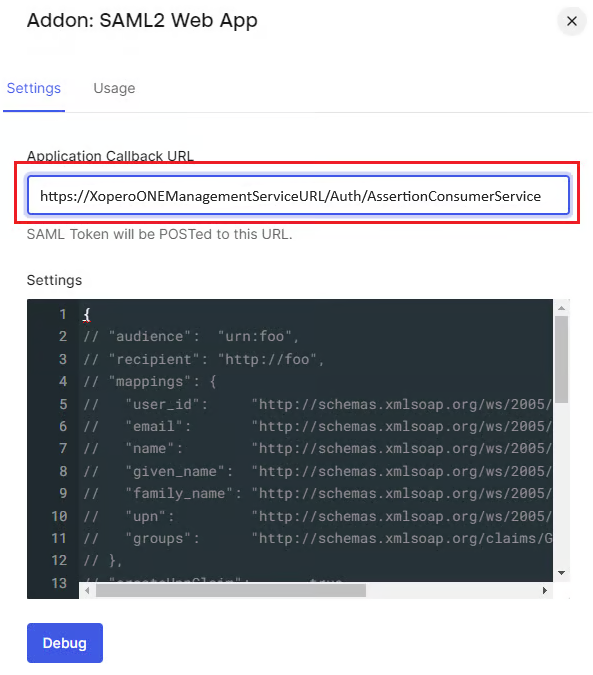

W otwartym oknie przejdź do zakładki Settings i wpisz Application Callback URL w następujący sposób:

https://XoperoONEManagementServiceURL/Auth/AssertionConsumerService

W powyższym adresie zmień XoperoONEManagementServiceURL na swój unikalny adres XMS URL. Znajdziesz go w swoim adresie logowania URL XMS — jest to pierwsza część adresu. Przykład: https://12a345bc-67de-8901-2345-f6gh78901i2j.ada.xopero.com/authorization/login część zaznaczona na czerwono to część adresu URL który musisz skopiować.

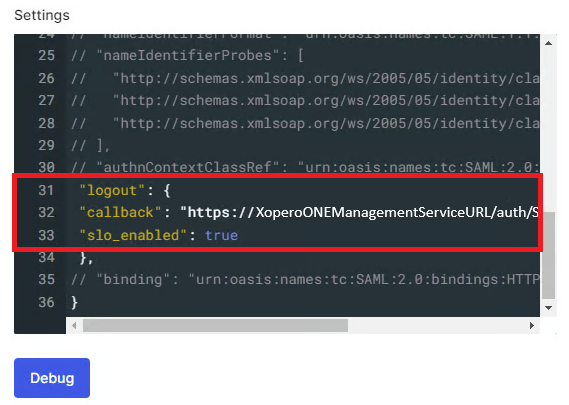

W tej samej zakładce przewiń w dół wewnątrz pola kodu i odkomentuj 31., 32. i 33. linię, a następnie edytuj linię 32 w następujący sposób:

W powyższym adresie zmień XoperoONEManagementServiceURL na swój unikalny adres XMS URL. Znajdziesz go w swoim adresie logowania URL XMS — jest to pierwsza część adresu. Przykład: https://12a345bc-67de-8901-2345-f6gh78901i2j.ada.xopero.com/authorization/login część zaznaczona na czerwono to część adresu URL który musisz skopiować.

Po zakończeniu przewiń na dół okna dodatku i kliknij przycisk Enable a następnie zamknij okno, aby zakończyć konfigurację aplikacji.

Konfiguracja w Xopero ONE

Zaloguj się do swojego panelu XMS, przejdź do Ustawienia (lewy dolny róg w lewym menu) i wybierz Zewnętrzni Dostawcy Tożsamości.

Kliknij przycisk Dodaj nowego dostawcę i uzupełnij szczegóły:

Nazwa: własna nazwa, np. Auth0.

Entity ID: powinno być takie samo jak nazwa ustawiona jako nazwa aplikacji w Auth0 (w tym przykładzie to XoperoAuth0).

Następnie wklej uprzednio skopiowany SAML Metadata URL w polu URL metadanych.

Dodaj certyfikat i hasło, jeśli jest to wymagane.

Skonfiguruj domyślny Język oraz Rolę dla użytkowników z uprawnieniami do uwierzytelniania Auth0 SAML.

Sprawdź ustawienia i kliknij Zapisz na dole zakładki Dodaj dostawcę tożsamości.

Kliknij Zapisz aby zakończyć konfigurację. Możesz się teraz wylogować i przetestować skonfigurowaną integrację logowania SAML.

Konfiguracja w Azure Konfiguracja w Xopero ONE

Konfiguracja w Azure

Zaloguj się do portal.azure.com, wybierz Azure Active Directory i kliknij Enterprise applications.

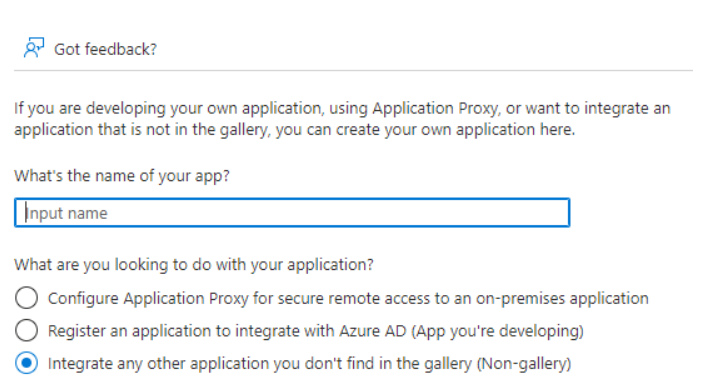

Kliknij New application button a następnie Create your own application.

Wprowadź własną nazwę aplikacji i wybierz Integrate any other application you don’t find in the gallery (Non-gallery).

Potwierdź konfigurację i kliknij przycisk Create.

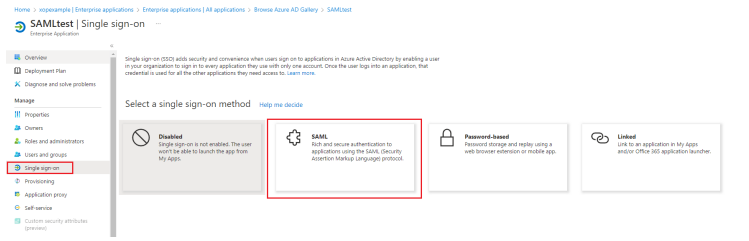

Otwórz zakładkę Single sign-on i wybierz metodę SAML.

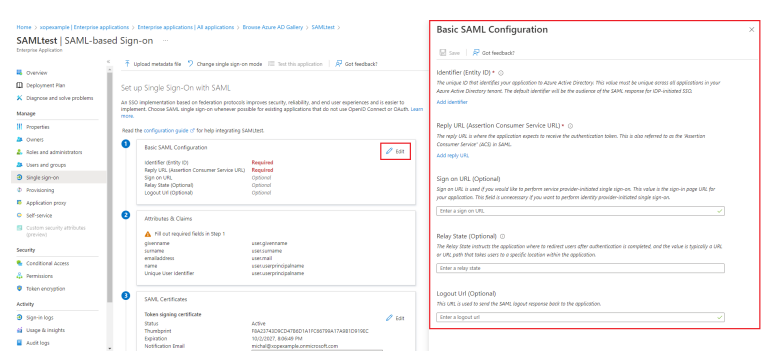

Kliknij przycisk Edit w sekcji ① Basic SAML Configuration aby ją edytować.

Skonfiguruj unikalny Identifier (Entity ID) np. SAMLTestAzure

Wprowadź następujący URL w sekcji Reply URL (Assertion Consumer Service URL):

https://XoperoONEManagementServiceURL/Auth/AssertionConsumerService

Zmień Logout Url (Optional) na następujący adres:

https://XoperoONEManagementServiceURL/auth/SAMLLogoutResponse

W powyższych adresach zmień XoperoONEManagementServiceURL na swój unikalny adres XMS URL. Znajdziesz go w swoim adresie logowania URL XMS — jest to pierwsza część adresu. Przykład: https://12a345bc-67de-8901-2345-f6gh78901i2j.ada.xopero.com/authorization/login część zaznaczona na czerwono to część adresu URL który musisz skopiować.

Sprawdź, czy wprowadzone informacje są poprawne i kliknij przycisk Save.

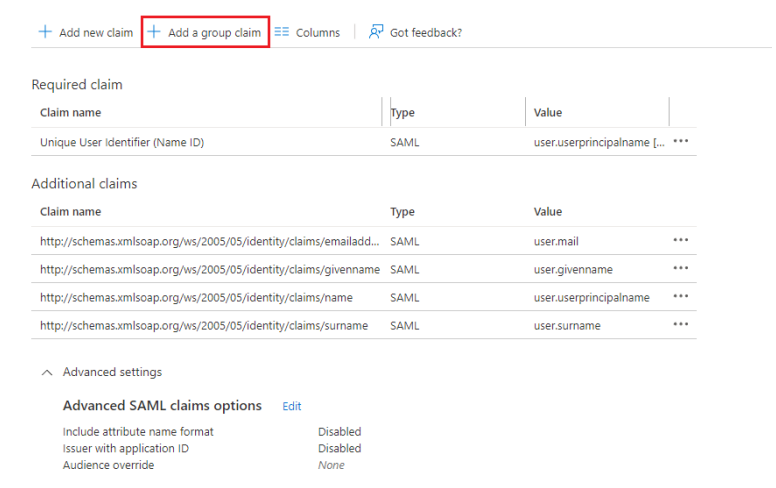

Następnie kliknij przycisk Edit w sekcji ② Attributes & Claims i naciśnij przycisk ➕Add a group claim.

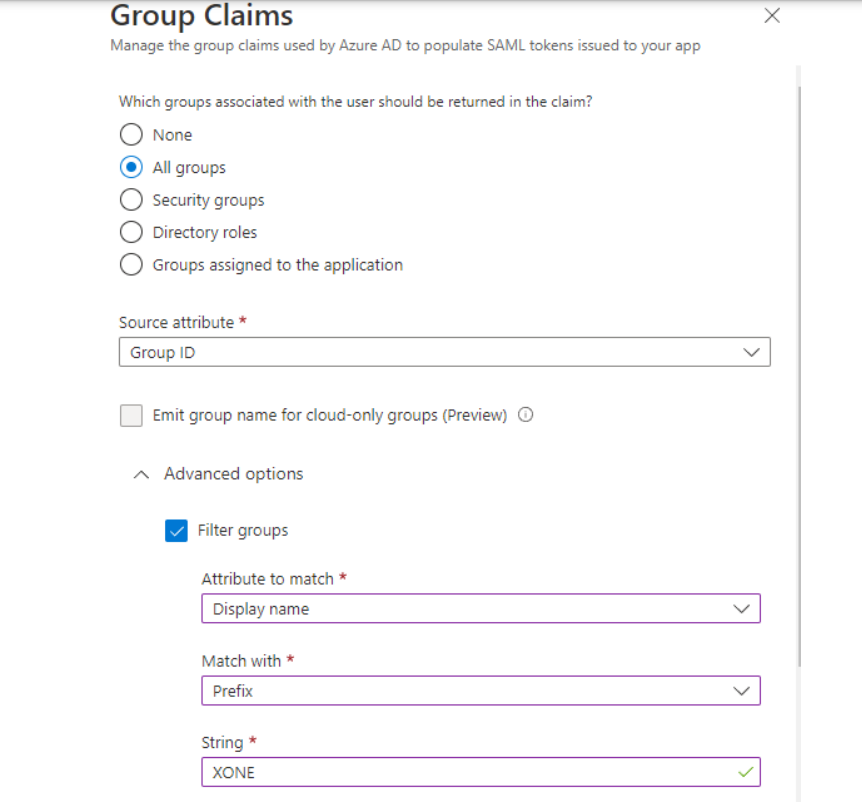

Wybierz All groups i przejdź do Advanced options. Zaznacz pole Filter group i uzupełnij pola w następujący sposób:

Attribute to match: Display name Match with: Prefix String: XONE

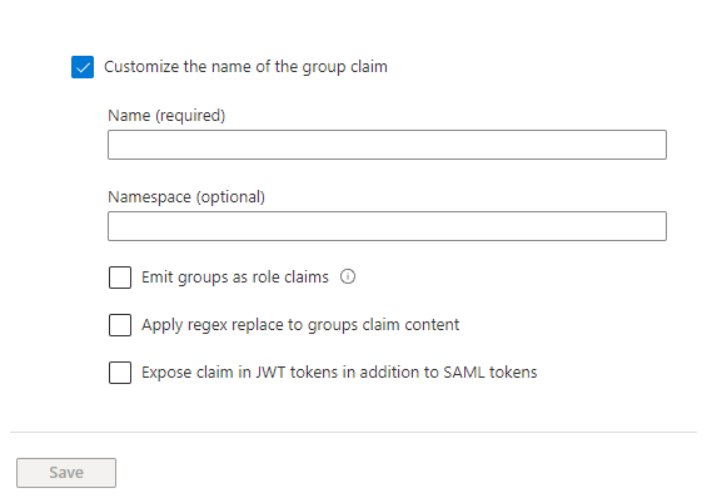

Zaznacz pole Customize the name of the group claim. Wpisz xoperogroup w polu Name i zapisz ustawienia.

Wróć do strony SAML-based Sign-on i skopiuj App Federation Metadata Url, będzie potrzebny później.

Zapisz ustawienia.

Otwórz zakładkę Users and groups i kliknij przycisk ➕ Add user/group. Wybierz użytkowników, którym chcesz umożliwić logowanie do Xopero ONE i zapisz ustawienia.

Konfiguracja w Xopero ONE

Zaloguj się do swojego panelu XMS, przejdź do Ustawienia (lewy dolny róg w lewym menu) i wybierz Zewnętrzni Dostawcy Tożsamości.

Kliknij przycisk Dodaj nowego dostawcę i uzupełnij szczegóły:

Nazwa: własna nazwa, np. Azure AD.

Entity ID: powinno być takie samo jak nazwa ustawiona jako Identifier (Entity ID) w Azure (w tym przykładzie to SAMLTestAzure).

Następnie wklej uprzednio skopiowany App Federation Metadata Url w polu Metadata URL .

Dodaj certyfikat i hasło, jeśli jest to wymagane.

Skonfiguruj domyślny Język oraz Rolę dla użytkowników z uprawnieniami do uwierzytelniania Azure SAML.

Sprawdź ustawienia i kliknij Zapisz na dole zakładki Dodaj dostawcę tożsamości.

Kliknij Zapisz aby zakończyć konfigurację. Możesz się teraz wylogować i przetestować skonfigurowaną integrację logowania SAML.

Konfiguracja w CyberArk Konfiguracja w Xopero ONE

Konfiguracja w CyberArk

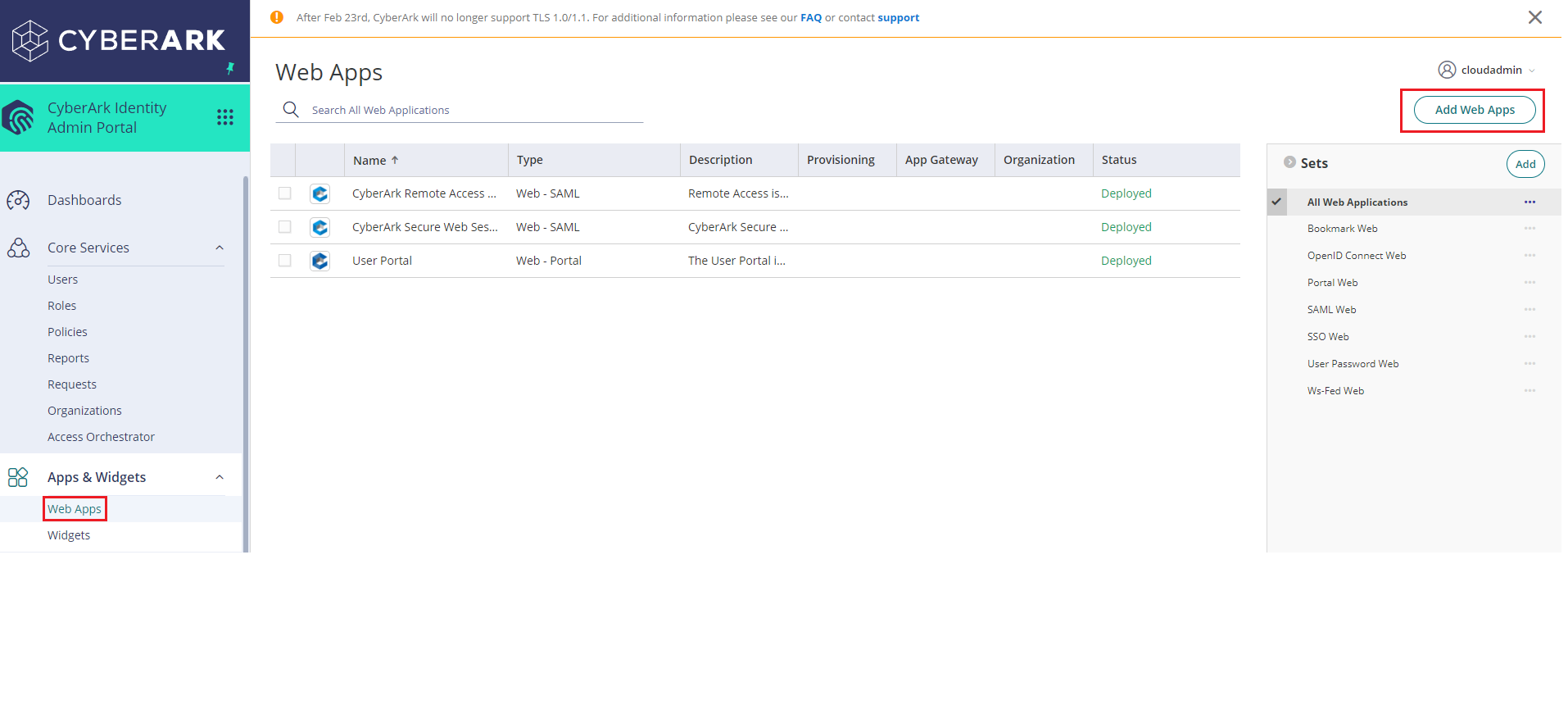

Zaloguj się do konta CyberArk. Rozwiń menu rozwijane Apps & Widgets dropdown i wybierz Web Apps.

Kliknij przycisk Add Web Apps w prawym górnym rogu.

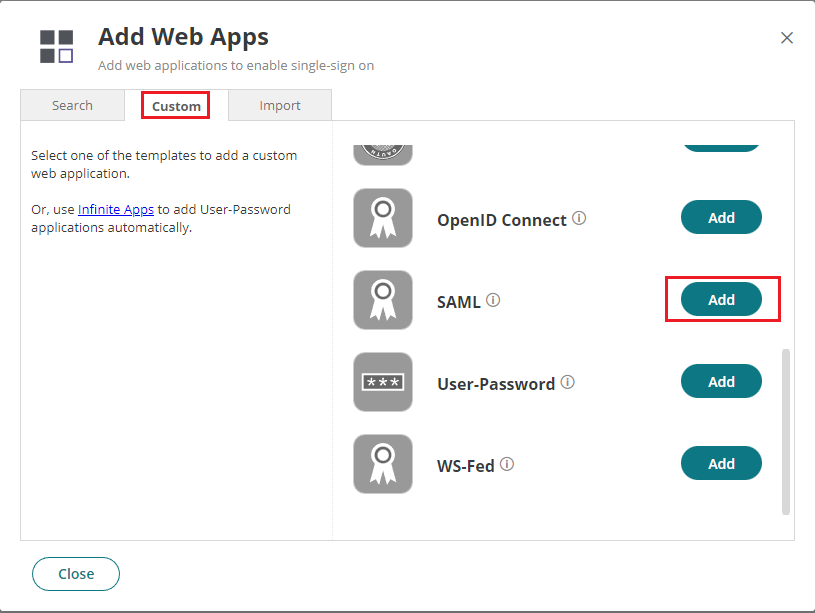

Przejdź do zakładki Custom, znajdź na liście SAML, a następnie kliknij przycisk Add, obok SAML.

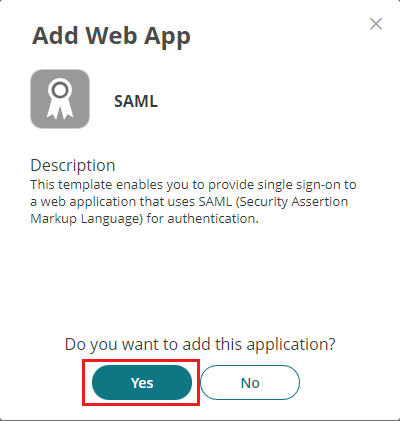

Potwierdź dodanie SAML jako aplikacji sieciowej.

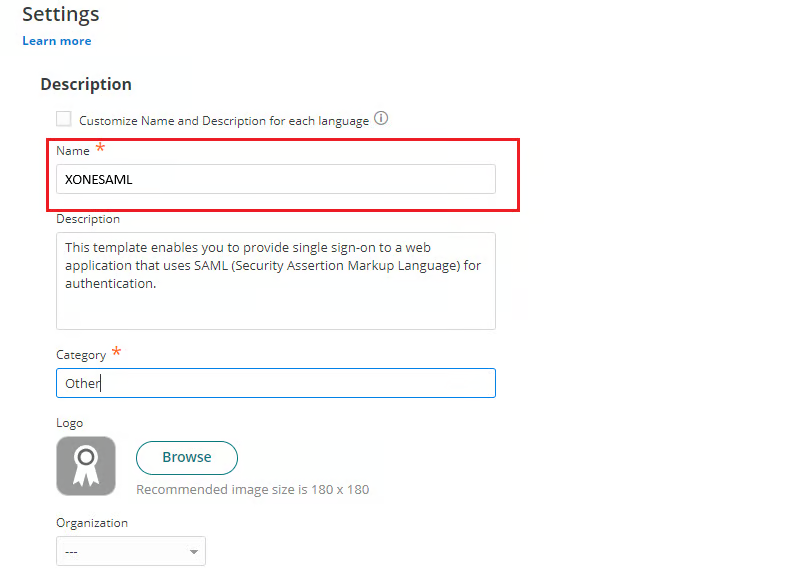

Zostaniesz przekierowany do ustawień aplikacji sieciowej SAML. Zacznij od ustawienia własnej nazwy dla aplikacji (np. XONESAML).

Następnie ustaw unikalny Application ID w sekcji Advanced i Zapisz swoje ustawienia (w tym przykładzie użyjemy XONESAMLID).

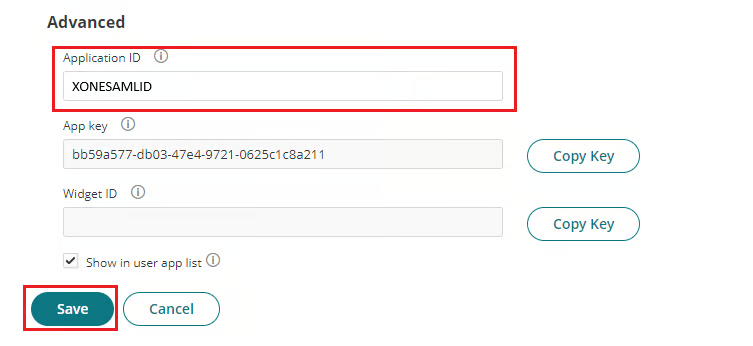

Otwórz zakładkę Trust i skopiuj Metadata URL w sekcji Identity Provider Configuration (będzie później potrzebny do konfiguracji Xopero ONE).

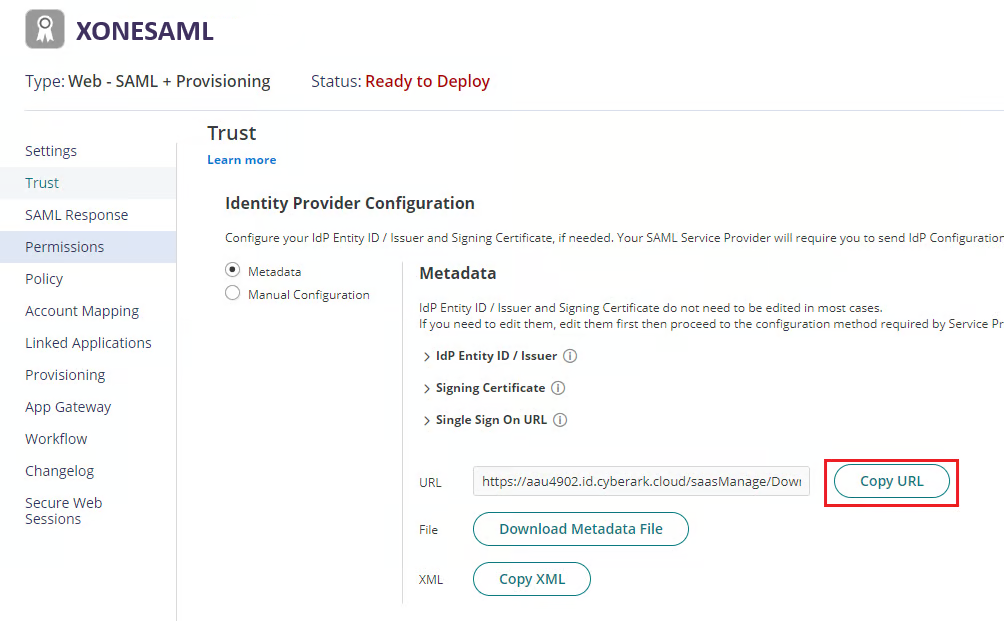

Następnie zjedź niżej do sekcji Service Provider Configuration, ustaw ją na Manual Configuration oraz wprowadź następujące dane:

W SP Entity ID / Issuer / Audience wpisz wcześniej zdefiniowane Application ID (w tym przykładzie jest to XONESAMLID)

W Assertion Consumer Service (ACS) URL wprowadź:

https://XoperoONEManagementServiceURL/Auth/AssertionConsumerService

W Single Logout URL wprowadź:

https://XoperoONEManagementServiceURL/auth/SAMLLogoutResponse

W powyższych adresach zmień XoperoONEManagementServiceURL na swój unikalny adres XMS URL. Znajdziesz go w swoim adresie logowania URL XMS — jest to pierwsza część adresu. Przykład: https://12a345bc-67de-8901-2345-f6gh78901i2j.ada.xopero.com/authorization/login część zaznaczona na czerwono to część adresu URL który musisz skopiować.

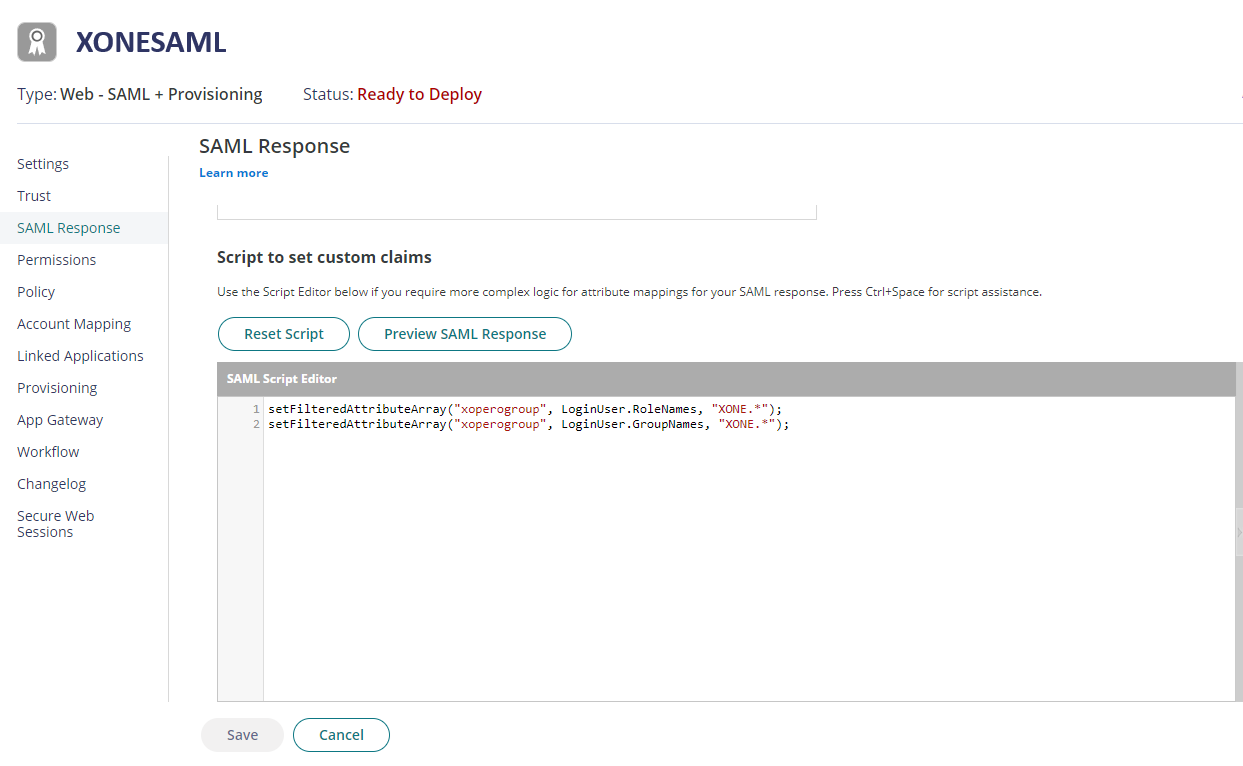

Przejdź do zakładki SAML Response i przewiń do sekcji Script to set custom claims. Wprowadź poniższy skrypt i naciśnij przycisk Save:

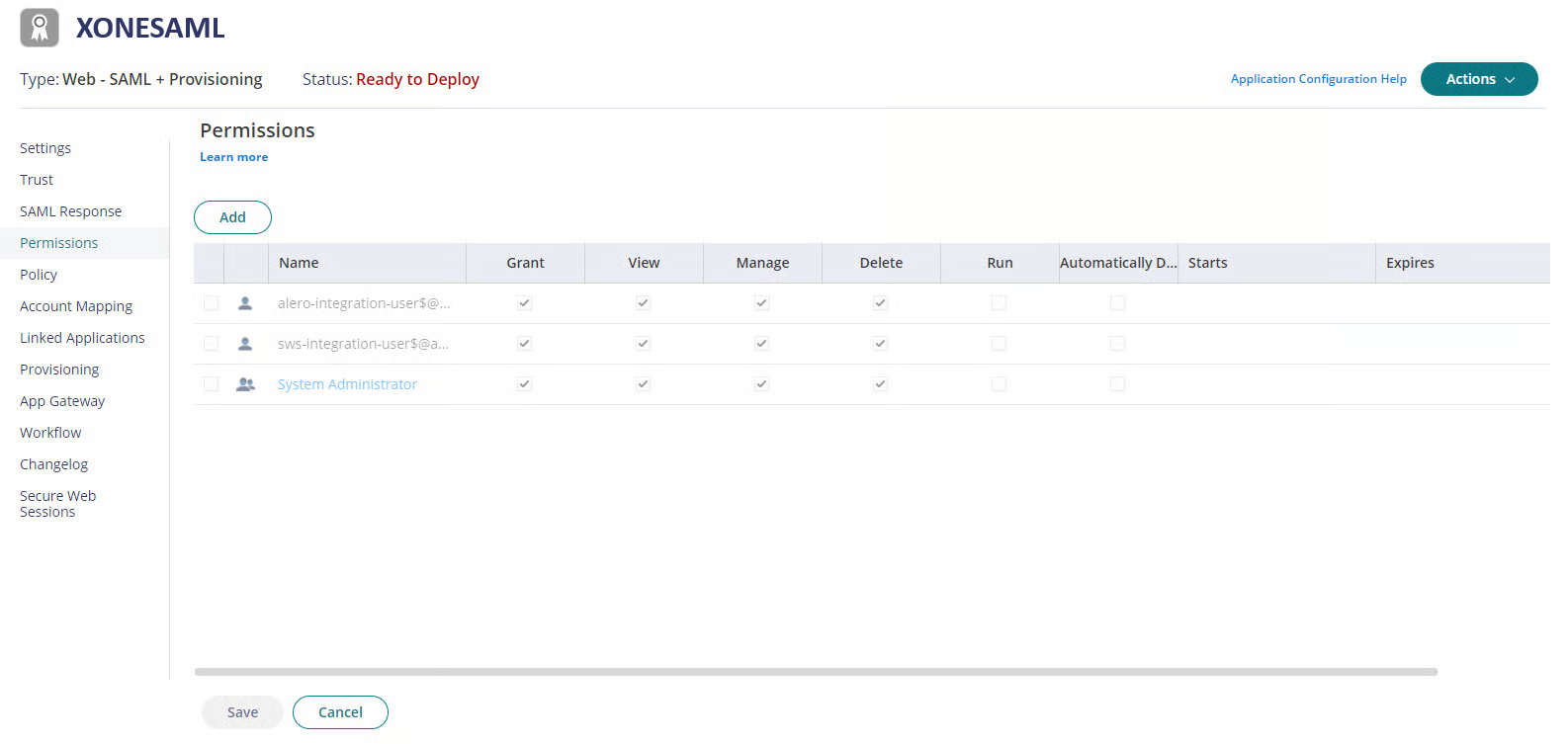

Udaj się do zakładki Permissions, kliknij przycisk Add, wybierz wszystkich użytkowników, których chcesz autoryzować do używania integracji SAML, następnie Zapisz swoje ustawienia.

Konfiguracja w Xopero ONE

Zaloguj się do swojego panelu XMS, przejdź do Ustawienia (lewy dolny róg w lewym menu) i wybierz Zewnętrzni Dostawcy Tożsamości.

Kliknij przycisk Dodaj nowego dostawcę i uzupełnij szczegóły:

Nazwa: własna nazwa, np. CyberArk.

Entity ID: powinno być takie samo jak nazwa ustawiona jako Application ID w CyberArk (w tym przykładzie to XONESAMLID).

Następnie wstaw poprzednio skopiowany adres Metadata URL w polu Metadata URL.

Dodaj certyfikat i hasło, jeśli jest to wymagane.

Skonfiguruj domyślny Język oraz Rolę dla wszystkich użytkowników, których chcesz autoryzować do korzystania z integracji CyberArk SAML.

Sprawdź ustawienia i kliknij Zapisz na dole zakładki Dodaj dostawcę tożsamości.

Kliknij Zapisz aby zakończyć konfigurację. Możesz się teraz wylogować i przetestować skonfigurowaną integrację logowania SAML.

Konfiguracja w Google Konfiguracja w Xopero ONE

Konfiguracja w Google

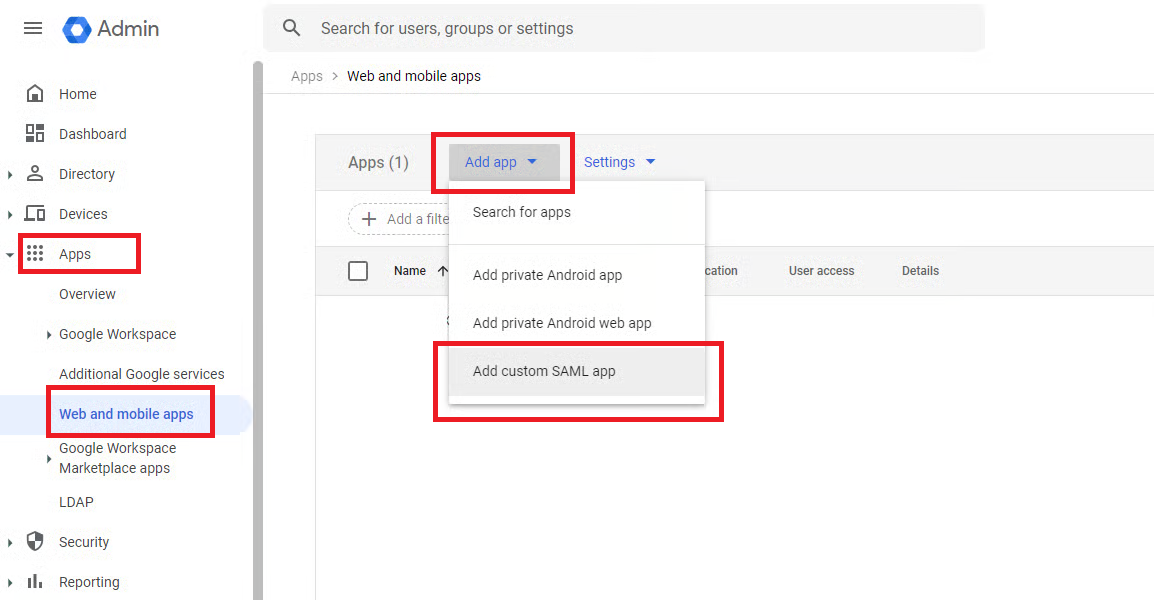

Zaloguj się do konsoli administratora Google. Następnie, kliknij ikonę menu

w lewym górnym rogu ekranu i przejdź do

w lewym górnym rogu ekranu i przejdź do  Apps > Web and mobile apps. Kliknij Add app i z menu rozwijanego wybierz Add custom SAML app.

Apps > Web and mobile apps. Kliknij Add app i z menu rozwijanego wybierz Add custom SAML app.

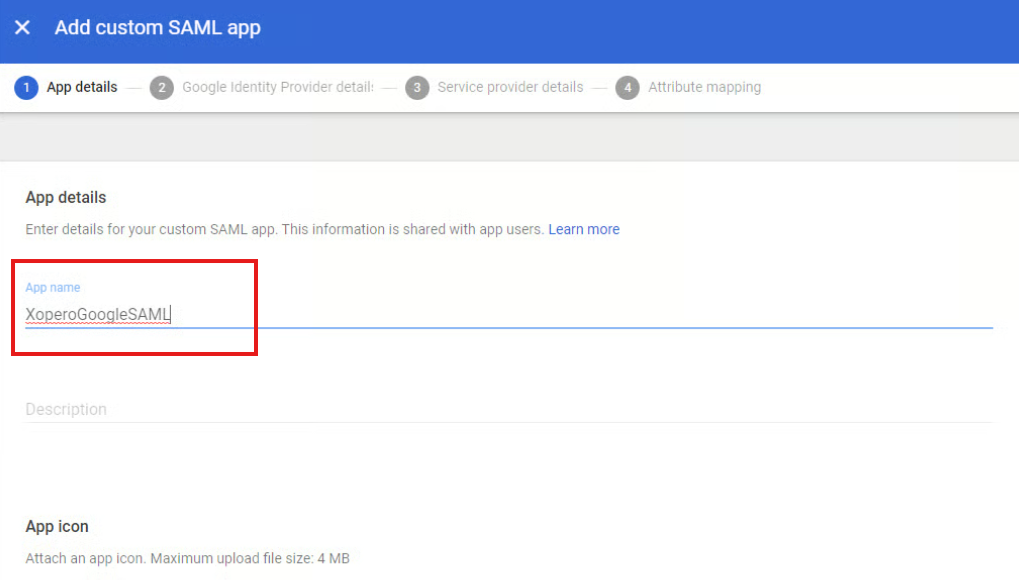

Na stronie szczegółów aplikacj utwórz własną nawę aplikacji i wpisz ją w polu App Name, następnie kliknij Continue.

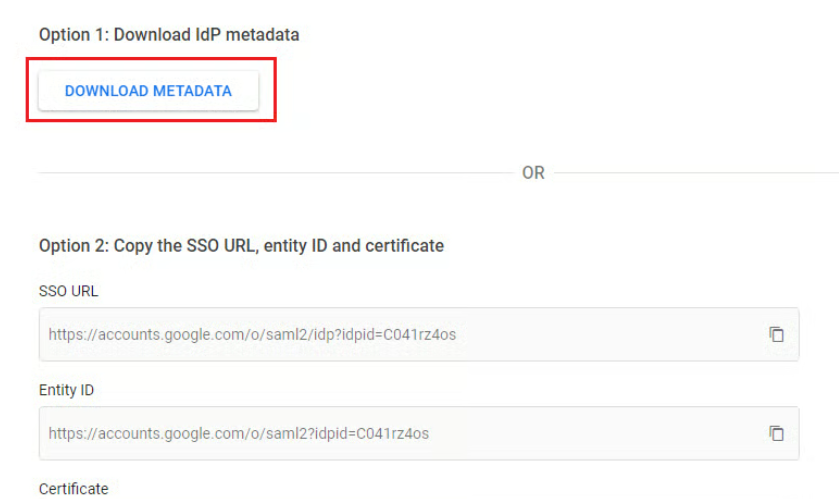

Następnie kliknij przycisk DOWNLOAD METADATA znajdujący się pod "Option 1: Download IdP metadata". Prześlij pobrany plik na swój serwer i zapisz jego adres URL (będzie potrzebny później do konfiguracji Xopero ONE).

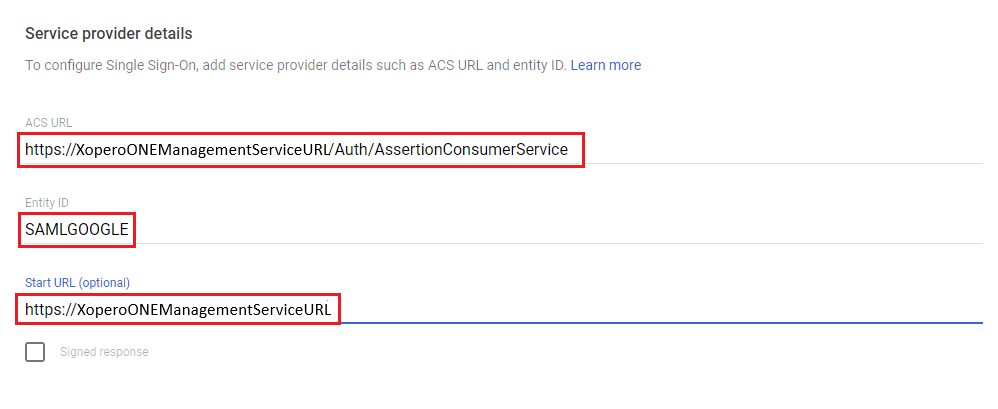

Kliknij Continue i w następnym oknie na ekranie uzupełnij Service provider details w następujący sposób:

ACS URL:

https://XoperoONEManagementServiceURL/Auth/AssertionConsumerService

Entity ID: własna, globalnie unikalna nazwa (w tym przypadku użyjemy SAMLGOOGLE)

Start URL (optional): Twój unikalny URL XMS XoperoONEManagementServiceURL

W powyższych adresach zmień XoperoONEManagementServiceURL na swój unikalny adres XMS URL. Znajdziesz go w swoim adresie logowania URL XMS — jest to pierwsza część adresu. Przykład: https://12a345bc-67de-8901-2345-f6gh78901i2j.ada.xopero.com/authorization/login część zaznaczona na czerwono to część adresu URL który musisz skopiować.

Po ukończeniu kliknij przycisk Continue a na następnej stronie przycisk Finish.

Po powrocie na główną stronę konsoli administratora, otwórz menu (burger) w lewym górnym rogu ekranu, przejdź do Apps > Web and mobile apps, następnie wybierz swoją nowo utworzoną aplikację SAML.

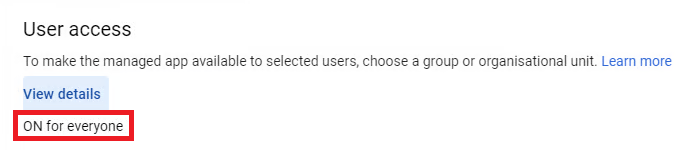

Przejdź do User access następnie wybierz albo On for everyone albo Off for everyone w zależności od potrzeb organizacji.

Następnie kliknij Save aby zakończyć proces konfiguracji.

Konfiguracja w Xopero ONE

Zaloguj się do swojego panelu XMS, przejdź do Ustawienia (lewy dolny róg w lewym menu) i wybierz Zewnętrzni Dostawcy Tożsamości.

Kliknij przycisk Dodaj nowego dostawcę i uzupełnij szczegóły:

Nazwa: własna nazwa, np. Google.

Entity ID: powinna być taka sama jaka została ustawiona w Google (w tym przykładzie jest to SAMLGOOGLE).

Następnie wklej poprzednio skopiowany adres metadata URL w polu URL metadanych.

Dodaj certyfikat i hasło, jeśli jest to wymagane.

Skonfiguruj domyślny Język oraz Rolę dla wszystkich użytkowników, których chcesz autoryzować do korzystania z integracji Google SAML.

Sprawdź ustawienia i kliknij Zapisz na dole zakładki Dodaj dostawcę tożsamości.

Kliknij Zapisz aby zakończyć konfigurację. Możesz się teraz wylogować i przetestować skonfigurowaną integrację logowania SAML.

Konfiguracja w JumpCloud Konfiguracja w Xopero ONE

Konfiguracja w JumpCloud

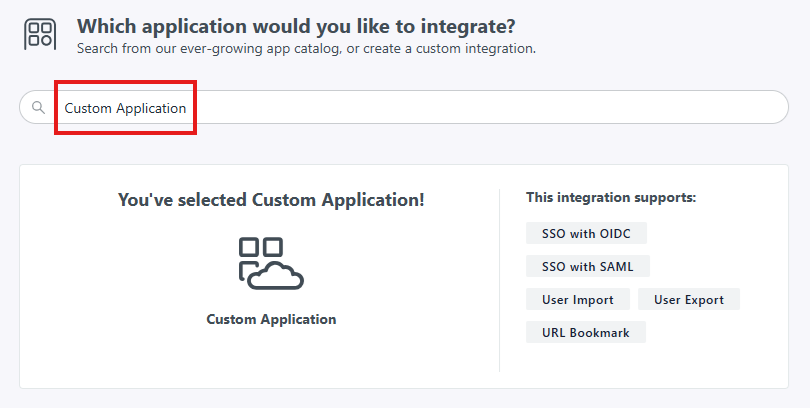

Zaloguj się do JumpCloud Admin Portal, przejdź do USER AUTHENTICATION > SSO Applications, a następnie kliknij + Add New Application.

W oknie Create New Application Integration znajdź Custom Application, wybierz ją i kliknij Next.

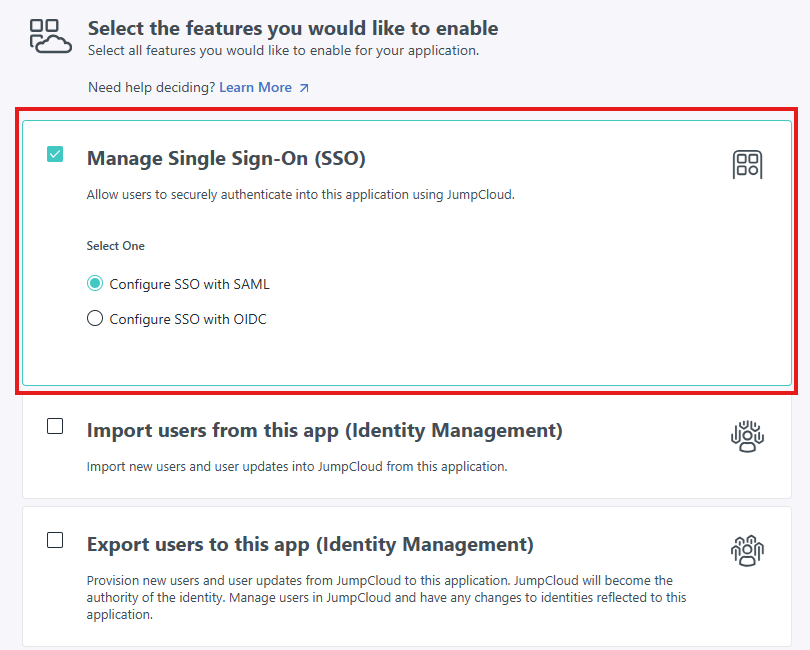

Zazbacz pole Manage Single Sign-On (SSO) i wybierz opcję Configure SSO with SAML, następnie kliknij Next.

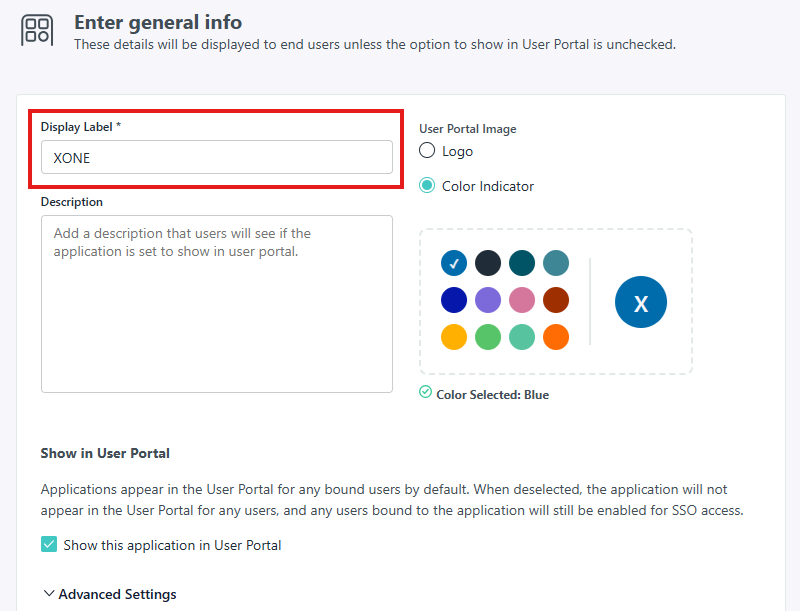

W sekcji Enter general info ustaw unikalną nazwę aplikacji (w tym przykładzie użyjemy XONE), wpisz ją w polu Display Label i kliknij Save Application.

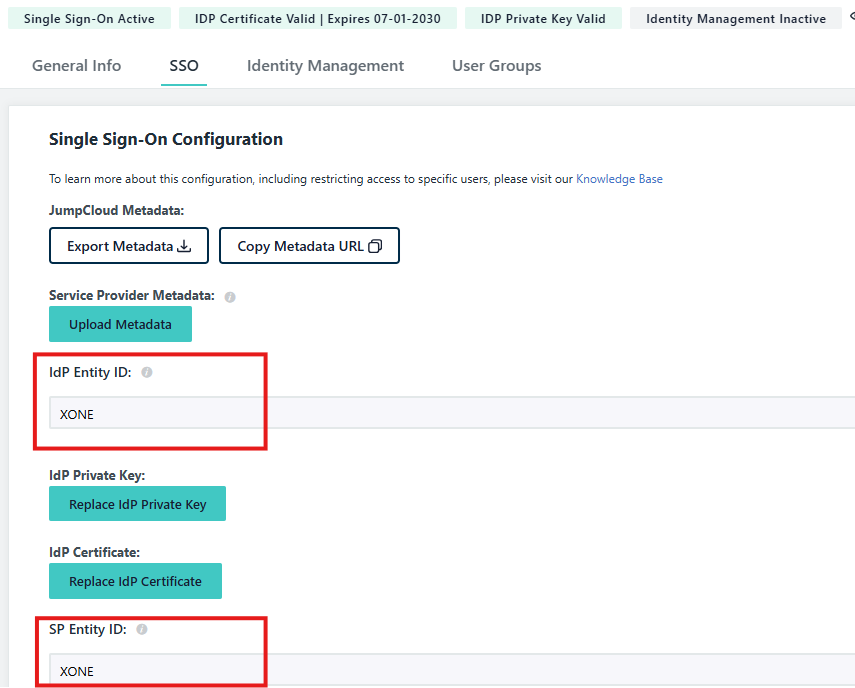

W ustawieniach nowej aplikacji przejdź do karty SSO i wypełnij pola w następujący sposób:

IdP Entity ID: unikalna nazwa aplikacji (w tym przykładzie: XONE)

SP Entity ID: unikalna nazwa aplikacji (w tym przykładzie: XONE)

Kliknij przycisk Copy Metadata URL w sekcji JumpCloud Metadata u góry i zapisz ten adres na później — będzie on potrzebny do konfiguracji Xopero ONE w XMS.

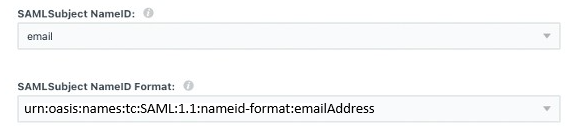

Przewiń w dół, ustaw SAMLSubject NameID na e-mail, a dla SAML Subject NameID Format wybierz z menu rozwijanego:

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress.

Domyślny Signature Algorithm to RSA-SHA256 — pozostaw go bez zmian.

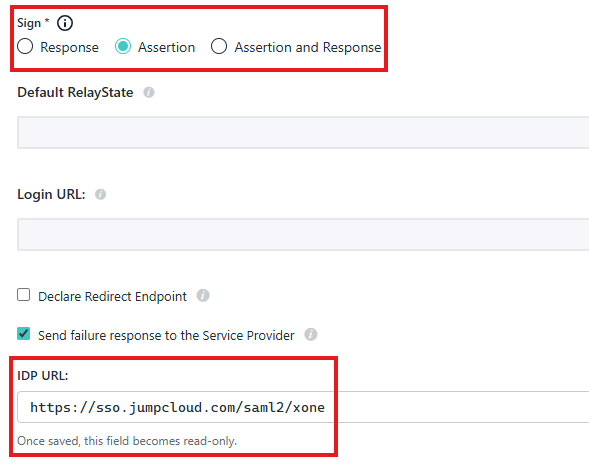

W sekcji Sign wybierz Assertion. Adres IDP URL powinien wyglądać następująco:

https://sso.jumpcloud.com/saml2/xone

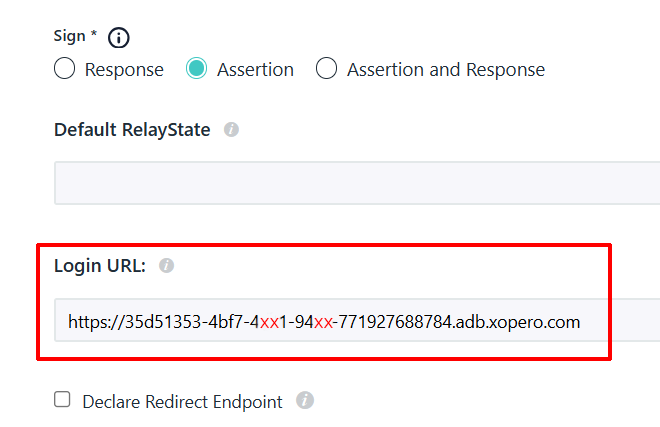

Jeśli chcesz logować się do Xopero ONE bezpośrednio z panelu JumpCloud, dodaj dodatkowo swój adres XoperoONEManagementServiceURL w polu Login URL.

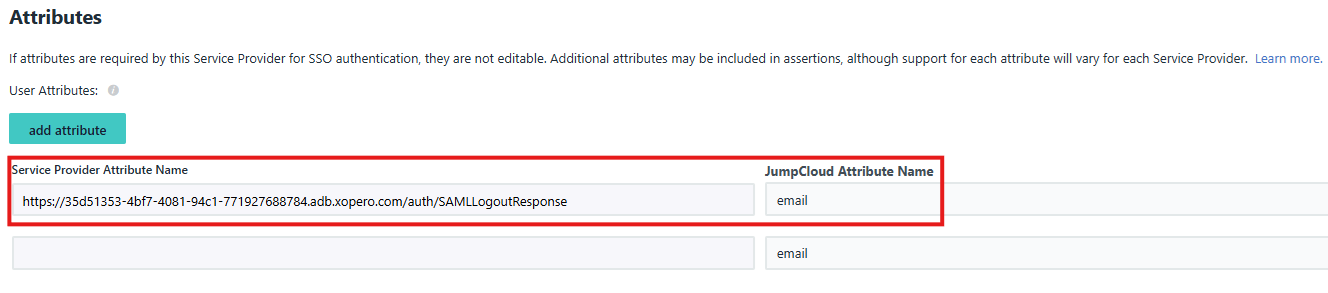

W sekcji Attributes dodaj nową odpowiedź wylogowania, wypełniając pola w następujący sposób:

Service Provider Attribute Name:

https://XoperoONEManagementServiceURL/auth/SAMLLogoutResponse

JumpCloud Attribute Name: wybierz email z menu rozwijanego

W powyższym adresie zmień XoperoONEManagementServiceURL na swój unikalny adres URL usługi XMS. Możesz go znaleźć w adresie logowania XMS — jest to pierwsza część adresu (np. w https://12a345bc-67de-8901-2345-f6gh78901i2j.ada.xopero.com/authorization/login częścią, którą musisz skopiować, jest ta zaznaczona na czerwono).

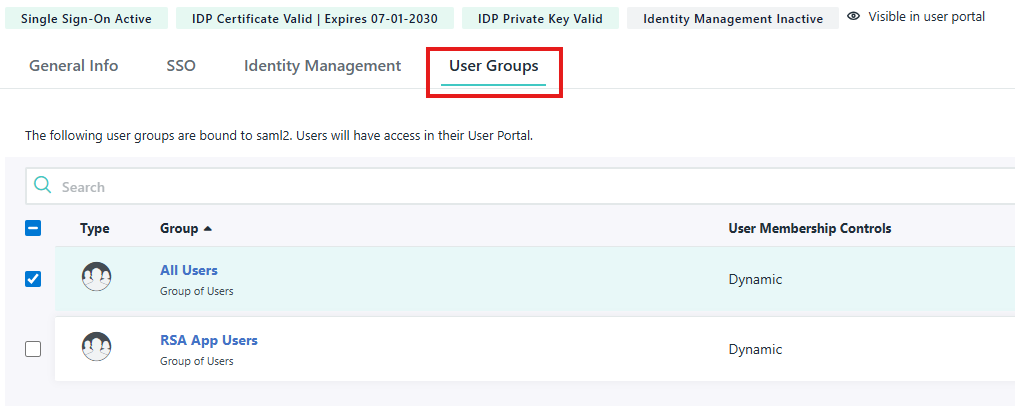

Kliknij Save, aby zaktualizować konektor i przejdź do karty User Groups. Wybierz grupy/użytkowników, dla których chcesz włączyć autoryzację JumpCloud SAML przy logowaniu do Xopero ONE.

Sprawdź ponownie, czy wprowadzone dane są poprawne i zapisz konfigurację.

Konfiguracja w Xopero ONE

Zaloguj się do panelu XMS, przejdź do Ustawień (lewy dolny róg w menu po lewej stronie) i wybierz Zewnętrzni dostawcy tożsamości.

Kliknij przycisk Dodaj nowego dostawcę i uzupełnij szczegóły:

Name: własna nazwa, np. JumpCloud

Entity ID: powinien być taki sam, jak nazwa ustawiona w SSO IDP Entity ID w JumpCloud (w tym przykładzie: XONE).

Następnie wklej wcześniej skopiowany adres Metadata URL w polu o tej samej nazwie.

Dodaj certyfikat i hasło, jeśli są wymagane.

Ustaw domyślny język i rolę dla użytkowników z uprawnieniami autoryzacji JumpCloud SAML.

Kliknij Zapisz, aby zakończyć konfigurację. Możesz teraz się wylogować i przetestować skonfigurowaną integrację logowania SAML.

Wymagania i ograniczenia Konfiguracja w Okta Konfiguracja w Xopero ONE

Wymagania i ograniczenia

W konfiguracji IdP w Xopero ONE musi zostać uwzględniony plik PKCS #12 z certyfikatem X.509 i kluczem prywatnym (zazwyczaj plik .pfx; może być chroniony hasłem). Plik certyfikatu X.509 (zazwyczaj plik .crt) służący do weryfikacji podpisu po stronie IdP musi zostać uwzględniony w konfiguracji aplikacji zdefiniowanej w panelu Okta.

Oba pliki zawierają ten sam certyfikat. Plik PKCS #12 zawiera dodatkowo klucz prywatny do tego certyfikatu.

Jeśli plik PKCS #12 jest chroniony hasłem, dodaj to hasło do konfiguracji IdP w panelu Xopero ONE.

Konfiguracja w Okta

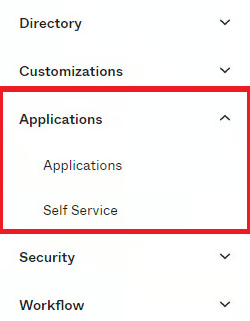

W Admin dashboard (w prawym górnym rogu okna) rozwiń kartę Applications i wybierz opcję Applications.

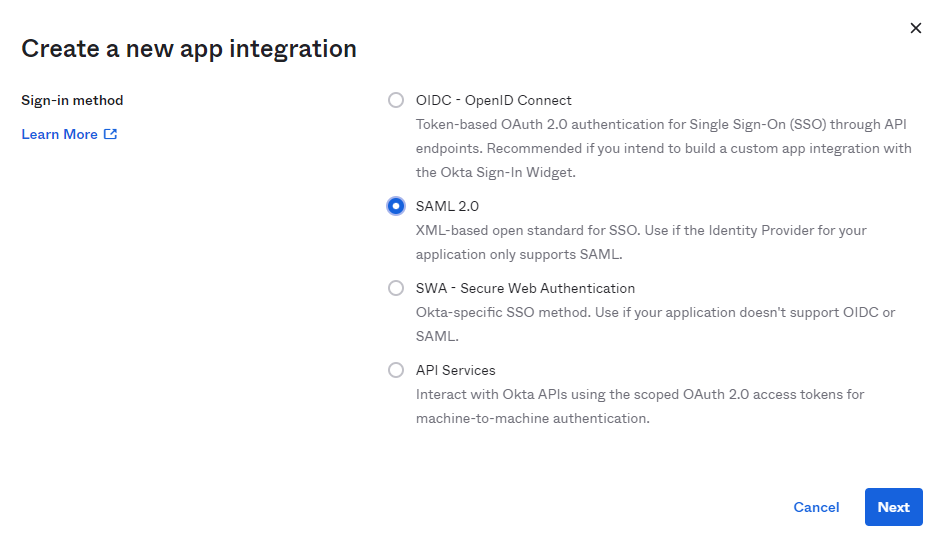

Kliknij przycisk Create App Integration i wybierz SAML 2.0.

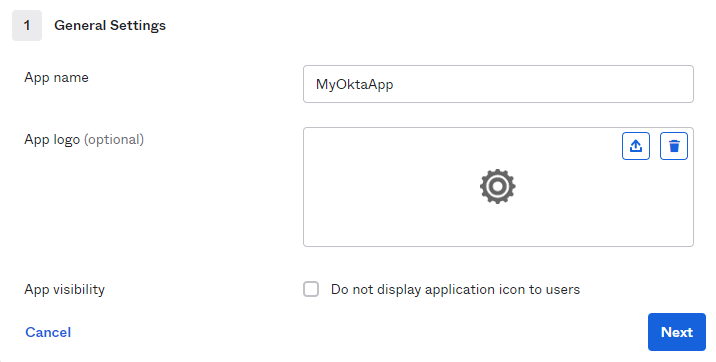

W sekcji General Settings wprowadź unikalną nazwę aplikacji i przejdź do sekcji Configure SAML.

W karcie Configure SAML ustaw parametr Single sign-on URL w następujący sposób:

https://XoperoONEManagementServiceURL/Auth/AssertionConsumerService

W powyższym adresie zmień XoperoONEManagementServiceURL na swój unikalny adres URL usługi XMS. Możesz go znaleźć w adresie logowania XMS — jest to pierwsza część adresu (np. w https://12a345bc-67de-8901-2345-f6gh78901i2j.ada.xopero.com/authorization/login częścią, którą musisz skopiować, jest ta zaznaczona na czerwono).

W polu Audience URL wpisz unikalną nazwę aplikacji, którą wcześniej ustawiłeś w karcie General Settings.

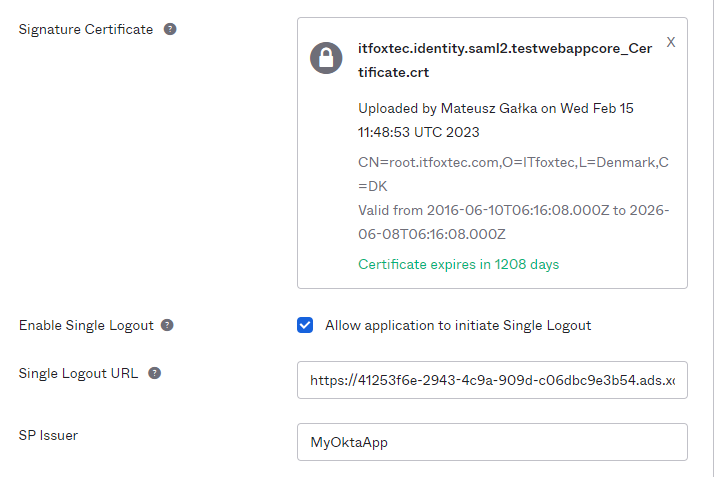

Kliknij Show advanced settings i prześlij plik certyfikatu w polu Signature Certificate. W sekcji Enable Single Logout koniecznie zaznacz pole Allow application to initiate Single Logout.

Zobaczysz teraz dwa dodatkowe pola pod Enable Single Logout — wypełnij je następująco:

Single Logout URL:

https://XoperoONEManagementServiceURL/auth/SAMLLogoutResponse

SP Issuer: unikalna nazwa aplikacji ustawiona wcześniej w General Settings (w tym przykładzie: MyOktaApp).

W powyższym adresie zmień XoperoONEManagementServiceURL na swój unikalny adres URL usługi XMS. Możesz go znaleźć w adresie logowania XMS — jest to pierwsza część adresu (np. w https://12a345bc-67de-8901-2345-f6gh78901i2j.ada.xopero.com/authorization/login częścią, którą musisz skopiować, jest ta zaznaczona na czerwono).

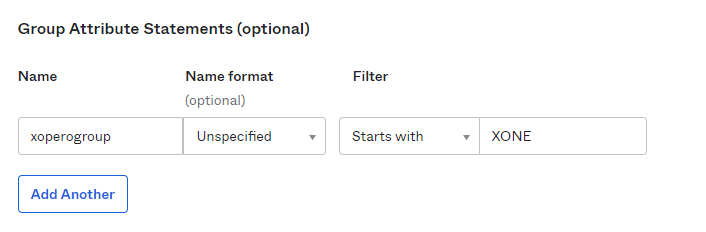

Następnie przejdź do sekcji Group Attribute Statements i wypełnij ją w następujący sposób:

Name: xoperogroup

Starts with: XONE

Sprawdź ponownie poprawność danych i kliknij Next. W kolejnym oknie wybierz opcję I'm an Okta customer adding an internal app, a następnie kliknij Finish.

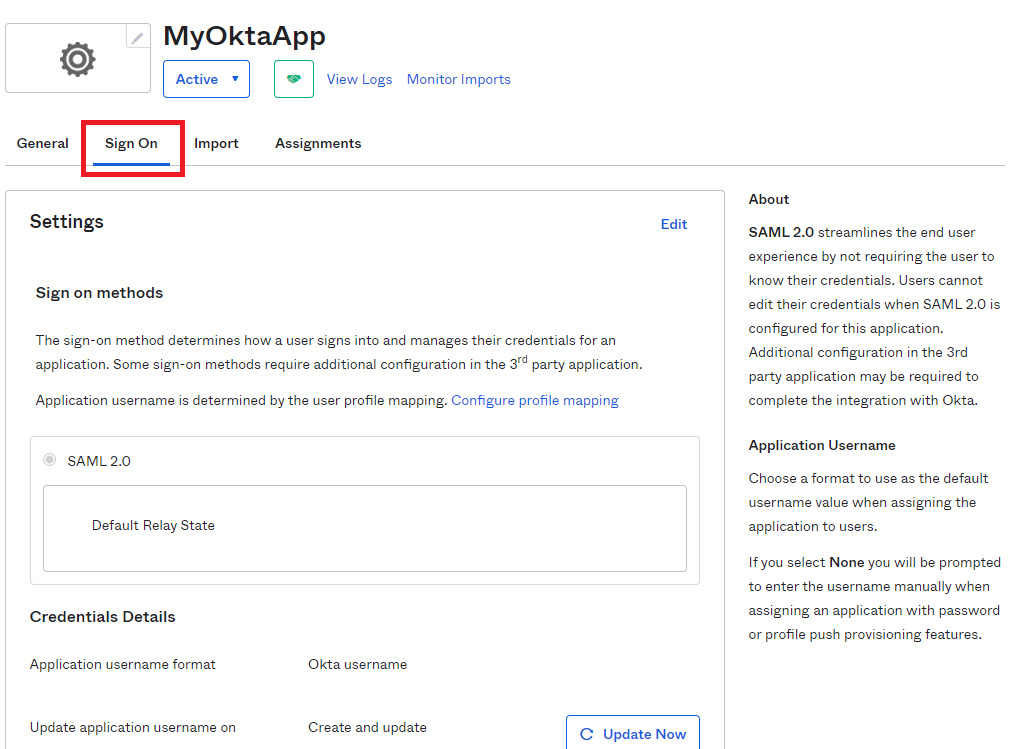

Otwórz utworzoną aplikację i przejdź do karty Sign On.

W sekcji SAML Signing Certificates wybierz przesłany certyfikat i kliknij Actions > View IdP metadata. Skopiuj adres URL otwartej strony — będzie on wymagany później w konfiguracji Xopero ONE.

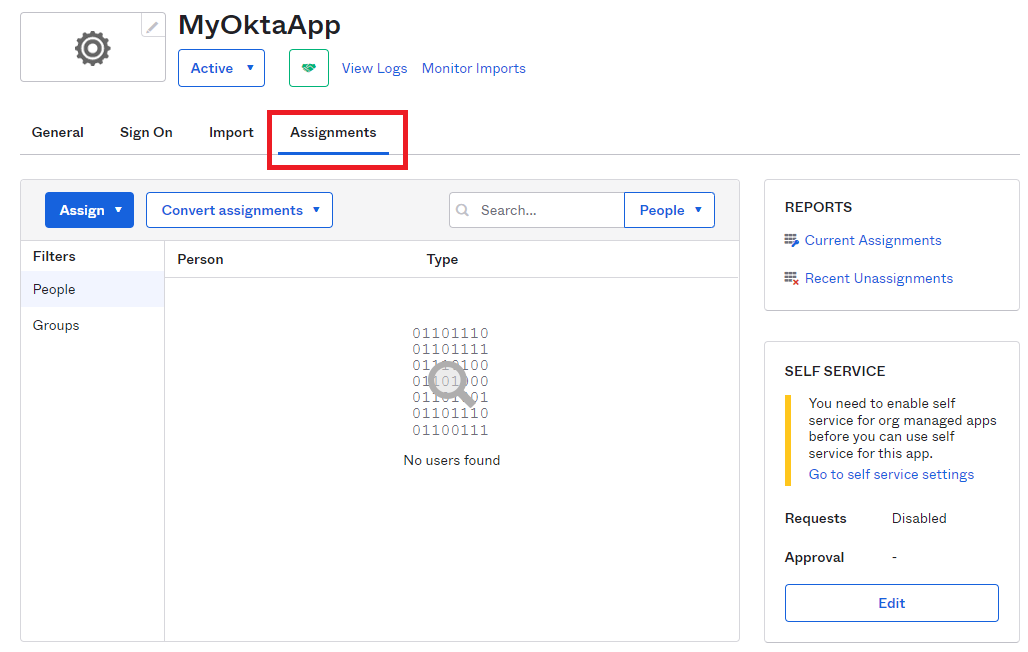

Po zakończeniu przejdź do karty Assignments.

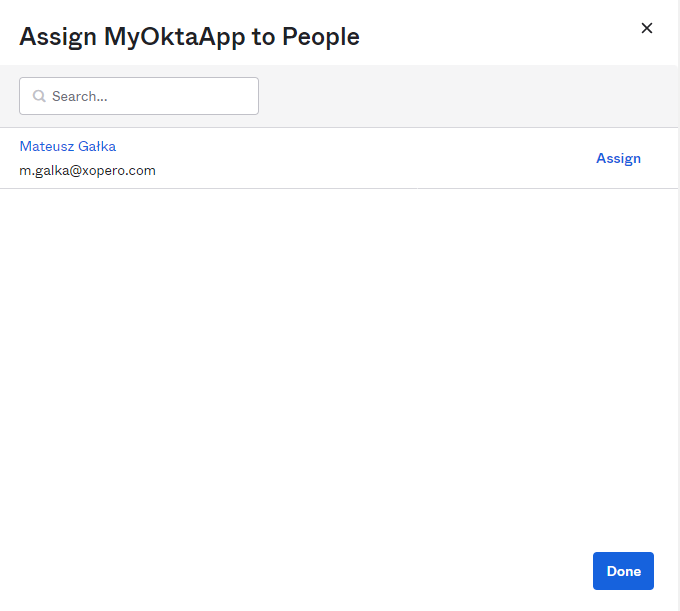

Przypisz aplikację do wybranego użytkownika lub grupy. Kliknij Done, aby zakończyć konfigurację.

Konfiguracja w Xopero ONE

Zaloguj się do panelu XMS, przejdź do Ustawień (lewy dolny róg w menu po lewej stronie) i wybierz Zewnętrzni dostawcy tożsamości.

Kliknij przycisk Dodaj nowego dostawcę i uzupełnij szczegóły:

Name: własna nazwa, np. Okta.

Entity ID: powinien być taki sam, jak nazwa ustawiona w General Settings w Okta (w tym przykładzie: MyOktaApp).

Wklej wcześniej skopiowany adres IdP metadata URL w polu Metadata URL.

Dodaj wymagany certyfikat i hasło do Managera haseł.

Więcej o dodawaniu haseł dowiesz się z artykułu bazy wiedzy: Manager haseł.

Ustaw domyślny język i rolę dla użytkowników z uprawnieniami uwierzytelniania Okta SAML.

Więcej o rolach dowiesz się z artykułu bazy wiedzy: Role i uprawnienia.

Kliknij Zapisz, aby zakończyć konfigurację. Możesz teraz się wylogować i przetestować integrację logowania SAML.

Konfiguracja w OneLogin Konfiguracja w Xopero ONE Mapowanie grup

Konfiguracja w OneLogin

Zaloguj się do OneLogin admin console i przejdź do Applications > Applications > Add App.

Wyszukaj SAML Custom Connector (Advanced) i wybierz pierwszy wynik wyszukiwania.

Wprowadź unikalną nazwę aplikacji w polu Display Name i kliknij Save.

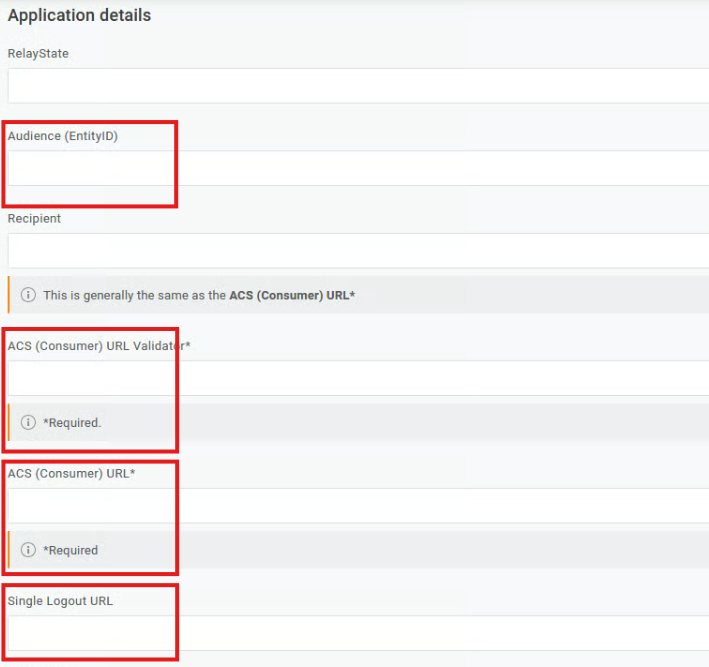

Otwórz Configuration settings swojej aplikacji, wypełnij pola w następujący sposób i kliknij Save:

Audience (EntityID): unikalna nazwa identyfikująca aplikację po stronie IdP (w tym przykładzie: XOPEROSAML).

ACS (Consumer) URL Validator*:

https://XoperoONEManagementServiceURL/Auth/AssertionConsumerService

ACS (Consumer) URL*:

https://XoperoONEManagementServiceURL/Auth/AssertionConsumerService

Single Logout URL:

https://XoperoONEManagementServiceURL/auth/SAMLLogoutResponse

W powyższym adresie zmień XoperoONEManagementServiceURL na swój unikalny adres URL usługi XMS. Możesz go znaleźć w adresie logowania XMS — jest to pierwsza część adresu (np. w https://12a345bc-67de-8901-2345-f6gh78901i2j.ada.xopero.com/authorization/login częścią, którą musisz skopiować, jest ta zaznaczona na czerwono).

W menu po lewej stronie wybierz SSO. Zmień SAML Signature Algorithm na SHA-256. Skopiuj wartość Issuer URL i zapisz ją — będzie potrzebna w konfiguracji Xopero ONE.

Aby poprawnie skonfigurować wylogowywanie, wymagany jest klucz prywatny podmiotu odbierającego żądanie. Musisz przesłać plik z rozszerzeniem .pfx do Xopero ONE. Ponieważ pliku .pfx nie można pobrać bezpośrednio z OneLogin, musisz użyć własnego certyfikatu lub go wygenerować.

OneLogin oferuje formularz, który pozwala na wygenerowanie certyfikatu samopodpisanego: https://developers.onelogin.com/saml/online-tools/x509-certs/obtain-self-signed-certs

Zapisz ustawienia. W menu Users wybierz użytkowników, którym chcesz nadać uprawnienia do autoryzacji za pomocą OneLogin do Xopero One i zaznacz Allow user to sign in.

Ręcznie edytowane szczegóły logowania zawsze nadpisują te zdefiniowane przez reguły lub z atrybutami aprowizowanymi.

W karcie Applications użyj przycisku (+), aby nadać odpowiednie uprawnienia do swojej niestandardowej aplikacji.

Konfiguracja w Xopero ONE

Zaloguj się do panelu XMS, przejdź do Ustawień (lewy dolny róg w menu po lewej stronie) i wybierz Zewnętrzni dostawcy tożsamości.

Kliknij przycisk Dodaj nowego dostawcę i uzupełnij szczegóły:

Name: nazwa własna np. OneLogin

Entity ID: musi być taki sam jak ustawiony w Configuration (Audience (EntityID)) w OneLogin (w tym przykładzie jest to XOPEROSAML)

Wklej poprzednio skopiowany Issuer URL w polu Metadata URL.

Prześlij plik certyfikatu .pfx OneLogin i dodaj hasło, jeśli jest wymagane.

Ustaw domyślny język i rolę dla użytkowników z uprawnieniami uwierzytelniania OneLogin SAML.

Kliknij Zapisz, aby zakończyć konfigurację. Możesz teraz się wylogować i przetestować integrację logowania SAML.

Przy tej metodzie integracji nie można inicjować logowania ze strony aplikacji OneLogin. Logowanie musi się zawsze odbywać bezpośrednio ze strony Xopero ONE.

Mapowanie grup

Mapowanie grup jest przydatne, gdy chcesz przypisać różne uprawnienia wielu użytkownikom jednocześnie.

Pamiętaj, że każde nowe logowanie resetuje uprawnienia do domyślnych — ręczne zmiany działają tylko podczas aktywnej sesji.

Konfiguracja mapowania grup musi być zrobiona zarówno w OneLogin jak i Xopero ONE— rozpocznij od konfiguracji strony OneLogin.

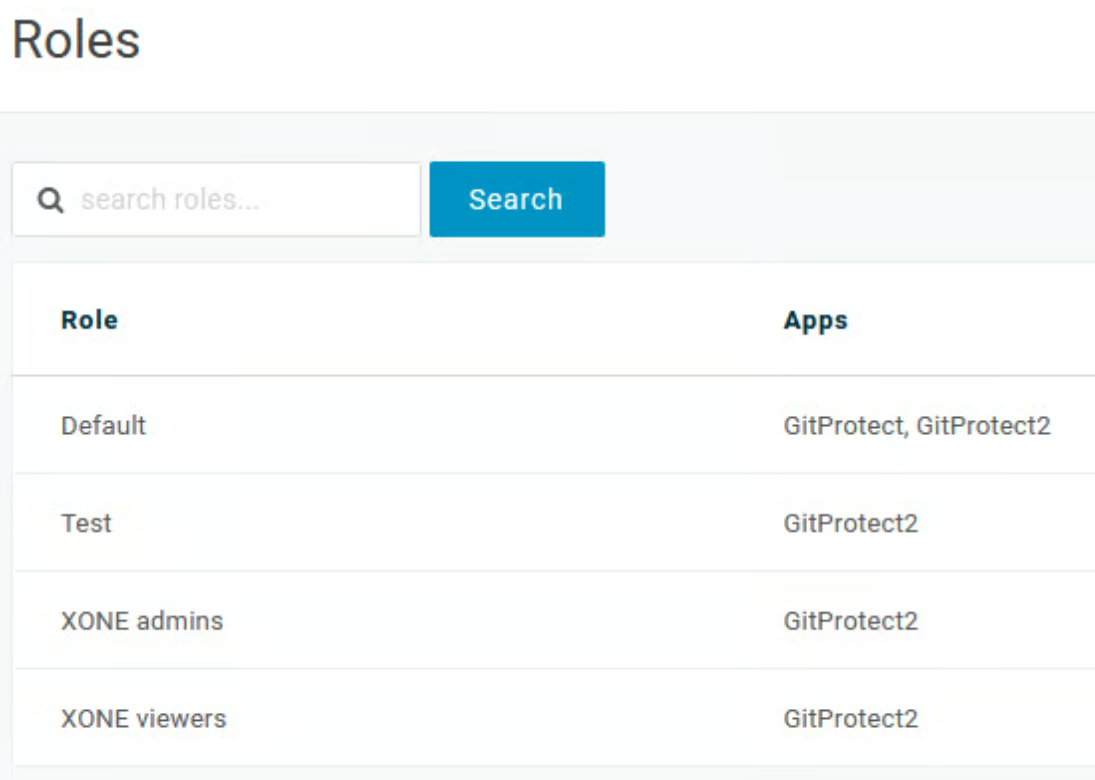

W OneLogin przejdź do User > Roles i utwórz role (np. XONE viewers, XONE admins). Przypisz je do użytkowników.

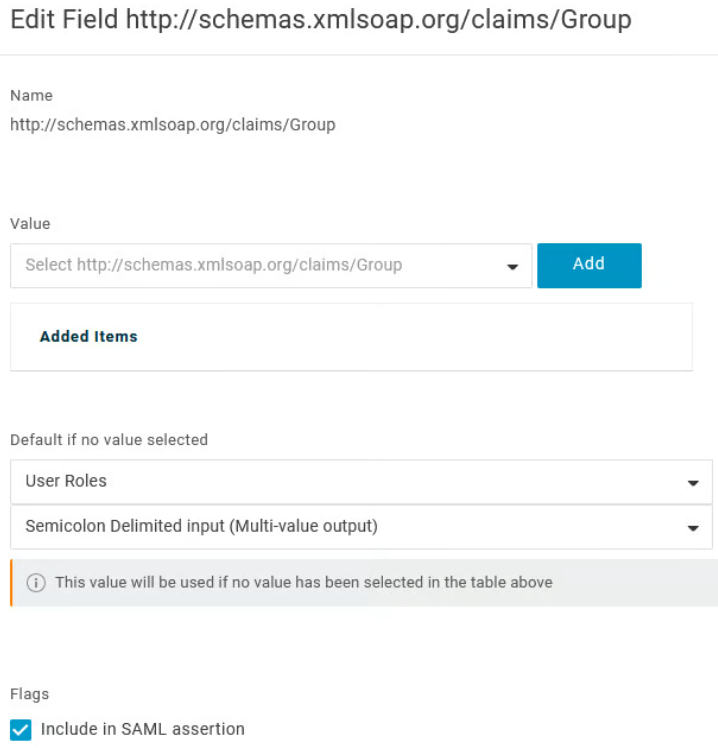

Następnie, w karcie Applications, edytuj aplikację SAML. Przejdź do Parameters i kliknij ikonę (+) aby utworzyć nowy parametr. W polu Name wprowadźhttp://schemas.xmlsoap.org/claims/Group. Zaznacz obie flagi (Include in SAML assertion oraz Multi-value parameter) i zapisz.

W sekcji Default if no value selected wybierz User Roles oraz Semicolon Delimited input (Multi-value output) z menu rozwijanego i zapisz.

W konsoli Xopero ONE przejdź do ⚙️ Ustawienia > Zewnętrzni dostawcy tożsamości i wybierz IdP, którego chcesz edytować.

Kliknij przycisk Mapowanie grup w lewym dolnym rogu. W polu Typ claima wpiszhttp://schemas.xmlsoap.org/claims/Group, a w Wartość claima wpisz nazwę roli (np. XONE viewers). Wybierz role i uprawnienia dla tej grupy i zapisz. Powtórz ten krok dla każdej roli.

Korzystanie z metody uwierzytelniania IdP

Aby zalogować się do Xopero ONE przy użyciu dostawcy tożsamości zintegrowanego przez SAML, należy zawsze rozpoczynać proces z poziomu panelu Xopero ONE. Nie należy logować się do aplikacji skonfigurowanej dla Xopero ONE bezpośrednio z panelu IdP (na przykład z panelu Okta) — jedynym wyjątkiem jest JumpCloud, który oferuje wbudowaną opcję logowania bezpośrednio ze swojego panelu.

Aby umożliwić istniejącemu użytkownikowi Xopero ONE logowanie się za pośrednictwem dostawcy tożsamości (IdP), należy włączyć opcję logowania IdP dla danego konta (⚙️ Ustawienia > Konta > Edytuj). Gdy konto zostanie skonfigurowane do uwierzytelniania przy użyciu dostawcy tożsamości (IdP), nie będzie można przywrócić poprzedniego ustawienia. Aby zmienić metodę uwierzytelniania, konieczne jest usunięcie konta i dodanie go ponownie.

Włączenie logowania IdP dla konta głównego administratora (root admin) uniemożliwi zalogowanie się do systemu w przypadku niedostępności zewnętrznego dostawcy tożsamości.

Last updated